Tecnologia

Espionagem de celular: 5 maneiras de descobrir se estão te monitorando

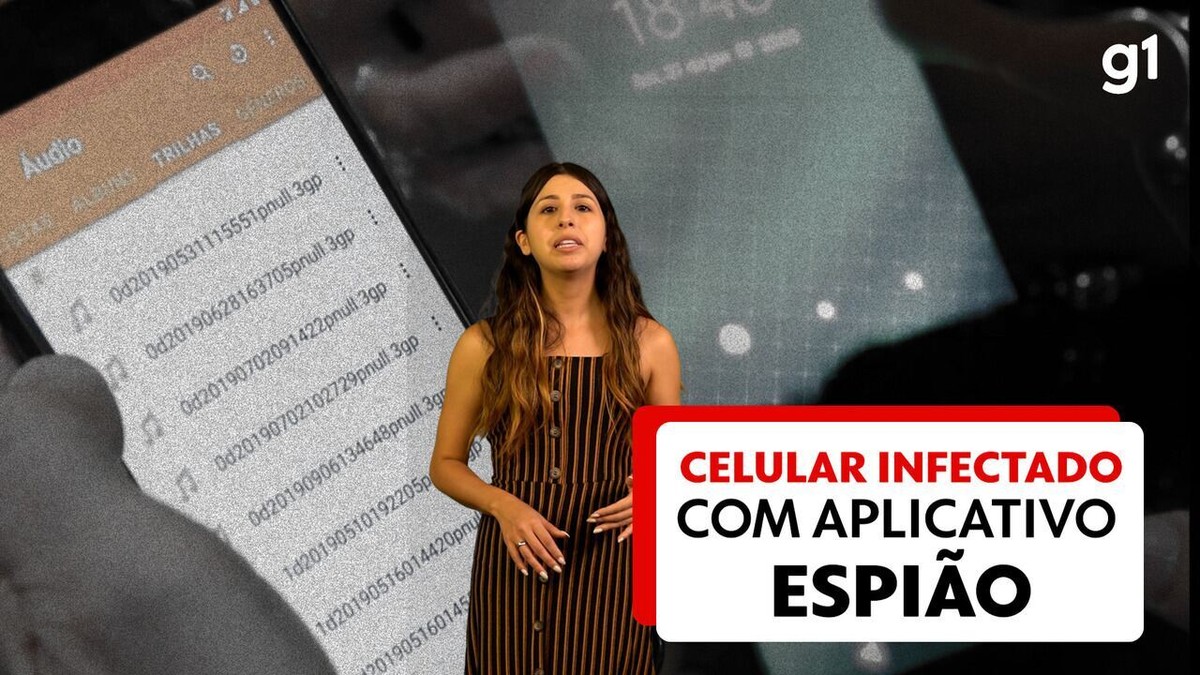

O uso de aplicativos espiões ou manipulação de dispositivos sem permissão pode resultar em punição legal. Softwares permitem acesso à câmera, microfone e localização da vítima.

A prática de espionagem em dispositivos eletrônicos é considerada crime, independente do método utilizado para realizar o ato. A instalação de aplicativos espiões em celulares sem o consentimento do proprietário configura um crime de invasão de privacidade.

O crime de espionagem é conhecido como ‘stalkerware’, e consiste na ação de monitorar de forma ilegal as atividades de uma pessoa através de seu celular. Esse tipo de crime é punido por leis que preveem penas que variam de multas a até 5 anos de reclusão. A prática de espionar o celular alheio é uma violação grave da privacidade e deve ser punida com rigor pela justiça.

Alerta: Espionagem é Crime de Invasão de Privacidade

Pode ser por ciúmes, controle ou para conseguir informações para chantagear ou roubar alguém; independentemente do motivo, espionar o celular ou o computador alheio é crime, conhecido como ‘stalkerware’, uma junção de stalking e spyware.

Essa violação pode acontecer com a ajuda de aplicativos espiões que permitem ter o acesso total ao dispositivo da vítima, até mesmo tirar fotos e gravar áudios e ligações. Mas também é considerado crime mexer no celular de outra pessoa sem autorização.

Existem três artigos que podem enquadrar este crime:

- Artigo 10 da lei 9.296: ‘Constitui crime realizar interceptação de comunicações telefônicas, de informática ou telemática [à distância], promover escuta ambiental ou quebrar segredo da Justiça, sem autorização judicial ou com objetivos não autorizados em lei’. Com pena de reclusão de 2 a 4 anos e multa.

- Artigo 154-A do Código Penal (criado pela lei Carolina Dieckmann, n° 12.737/2012): ‘Invadir dispositivo informático de uso alheio, conectado ou não à rede de computadores, com o fim de obter, adulterar ou destruir dados ou informações sem autorização expressa ou tácita do usuário do dispositivo ou de instalar vulnerabilidades para obter vantagem ilícita’. Com pena de reclusão de 2 a 5 anos e multa.

- Artigo 147-A do Código Penal (criado pela lei do Stalking, n° 14.132/2021): ‘Perseguir alguém, reiteradamente e por qualquer meio, ameaçando-lhe a integridade física ou psicológica, restringindo-lhe a capacidade de locomoção ou, de qualquer forma, invadindo ou perturbando sua esfera de liberdade ou privacidade’. Com pena de reclusão de 6 meses a 2 anos e multa.

‘Nós entramos na esfera das garantias constitucionais. Você rompe a privacidade, a intimidade, você rompe o sigilo bancário, você rompe até a imagem daquela pessoa, porque você tem acesso a outras imagens que você pode vir a usar, de momentos muito privados, que podem ser até sexuais’, explica Iolanda Garay, presidente da Associação Nacional das Vítimas de Internet (Anvint).

Como o bandido começa a espionar?

Atualmente, é possível enganar um usuário para clicar em um link e baixar um aplicativo espião, capaz não só de coletar dados, mas também de assumir o controle do seu dispositivo. Mas a tecnologia que permite esse download à distância é muito cara e, sendo mais comum em investigações policiais, diz Iolanda.

Por esta razão, os golpistas precisam ter acesso ao celular ou computador da vítima presencialmente para conseguir infectá-lo.

‘O namorado, marido, o espião, ele quer ter acesso, controlar a vida daquela pessoa. Daí ele entrega um presente já ‘batizado’ para ela. O celular vem lacrado e não tem como ela saber que está infectado, se ela não fizer uma checagem’, explica.

Além disso, se o espião convive diariamente com a vítima, ele pode aproveitar momentos em que o celular está desbloqueado para baixar um aplicativo espião.

O que o bandido consegue fazer com as ferramentas?

Mesmo que o celular esteja bloqueado, o espião terá o controle total do aparelho, podendo, por exemplo, ligar a câmera, o microfone, fazer gravações, acessar a localização, o e-mail e até aplicativos bancários, explica Wanderson Castilho, perito especialista em crimes de internet.

Segundo Iolanda, normalmente, o bandido fará a invasão com outro crime em vista, como divulgar fotos nuas da vítima ou a humilhar para conseguir senhas bancárias e desviar valores.

O celular dá sinais de que está infectado?

Quase sempre, o software espião não aparece na bandeja de aplicativos, dificultando a identificação pela vítima, explica a advogada Patrícia Peck, especializada em crimes cibernéticos.

Mas, algumas coisas podem começar a ficar estranhas no aparelho, aponta Wanderson. Veja mais na arte abaixo.

É crime independente de quem está espionando?

Parceiro ou parceira

Para que um parceiro tenha acesso livre ao dispositivo, é preciso ter um acordo prévio entre o casal, ainda que seja apenas verbal. Caso contrário, é crime.

Além disso, a intenção também importa. Se a pessoa acessou o celular da vítima propositalmente para descobrir uma traição ou informações bancárias, por exemplo, é crime.

Outro ponto é que este tipo de violação precisa ser denunciado pela vítima em uma delegacia, o que só acontece em casos extremos, como em meio a um divórcio, quando, normalmente, a vítima tem coragem de levar o caso à Justiça.

Pais

Em relação aos pais, a lei permite o uso de aplicativos que os ajudam a manterem um controle sobre a vida virtual dos filhos menores de idade, diz a advogada.

Mas Iolanda acredita que é preciso ainda discutir limites para isso, principalmente, quando o adolescente inicia a vida sexual, já que o celular poderia estar presente – e gravando – os momentos de intimidade sem conhecimento dos jovens.

O estatuto da criança e adolescente garante a privacidade: ‘a promoção dos direitos e proteção da criança e do adolescente deve ser efetuada no respeito pela intimidade, direito à imagem e reserva da sua vida privada’, conforme a lei 8.069/1990.

Além disso, o uso da câmera em momentos mais íntimos da criança, como ao tomar banho, também pode ser encarado como pedofilia, aponta.

‘Então temos um conflito de direitos e garantias fundamentais. Os juristas devem contrapesar isso’, afirma.

Celular corporativo

Para que a empresa possa ter controle total do dispositivo usado pelo funcionário, a lei exige que ele seja informado sobre até onde vai esse monitoramento. Por exemplo, se a empresa pode acessar a câmera do celular ou ler conversas.

O que fazer se for vítima?

Caso suspeite que seu celular está sendo espionado, é fundamental levar para um perito especializado em crimes cibernéticos, para que possa investigar se há algum aplicativo estranho no aparelho.

Com a prova, a vítima pode fazer um boletim de ocorrência em uma delegacia e pedir a apresentação ao Ministério Público.

O perito Wanderson recomenda ainda que, ao recebeu um celular de presente, seja feito o reset de fábrica, deletando possíveis aplicativos escondidos.

Leia também:

- Estupro virtual: abusadores usam fotos falsas para chantagear a vítima; entenda o crime

- ‘Deepfake ao vivo’: tecnologia que muda rosto e voz em videochamada, como na novela ‘Travessia’, já existe na vida real

Saiba mais sobre outros golpes online:

Golpe do namoro virtual: entenda o que é e por que as pessoas ainda caem

Estupro virtual: abusadores usam fotos falsas para chantagear vítimas

Teve um nude vazado? Prática é crime; saiba como denunciar

‘

Fonte: G1 – Tecnologia